Рассмотрев подробно в предыдущей статье, как поднять серверную часть VPN-соединения на платформе Windows, мы переходим к настройке клиентского подключения L2TP. Для начала хотелось бы вспомнить на всякий случай такое L2TP.

L2TP — протокол туннелирования второго уровня, более совершенный протокол, созданный на базе PPTP и L2F (протокол эстафетной передачи второго уровня от Cisco). К его достоинствам относится гораздо более высокая безопасность за счет шифрования средствами протокола IPSec и объединения канала данных и канала управления в одну UDP сессию. Для работы данного протокола необходимо иметь 2 открытых порта во вне. Это правила для порта 1701 (TCP) и 500 (UDP). Как создать такие правила в штатном фаерволе, если вы напрямую подключены к интернету, можно почитать . Если вы находитесь за маршрутизатором, то можно почитать тут.

Но мы же все это уже читали-знаем. Поэтому примемся за настройку клиентского VPN соединения под L2TP.

Для начала необходимо зайти в Панель управления , в Win7 для этого стоит всего лишь нажать Пуск . и перейти в Панель управления . Далее в зависимости от настроек отображения мы либо нажимаем Сеть и Интернет -> -> . Либо же переходим сразу в Центр управления сетями и общим доступом -> Настройка нового подключения или сети .

Появится мастер Установка и подключения и сети . Выбираем Подключение к рабочему месту

Далее вводим Интернет-адрес (адрес сервера) и название создаваемого подключения, лучше всего Разрешить использование этого подключение другими пользователями . Также на всякий случай советую поставить галочку на Не подключаться сейчас. Т.к мы будем настраивать параметры VPN вручную.

Подключение у нас успешно создалось. Теперь необходим его настроить. Переходим в раздел Изменение параметров адаптеров с окна Центр управления сетями и общим доступом .

Там ищем наше VPN подключение и с помощью ПКМ переходим в пункт меню Свойства . На вкладке Безопасность в тип VPN выбираем L2TP.

Так как технология работы протокола L2TP является технологией с повышенной безопасностью за счет работы шифрования через протокол IPSec, мы можем выставить на сервере сами, либо столкнуться с тем, что там уже выставлен Предварительный ключ для проверки подлинности. Его вводить следует в разделе Безопасность -> Дополнительные параметры -> Ввести ключ в поле Для проверки подлинности использовать предварительный ключ По сути это и все. На стороне клиента по протоколу L2TP больше настраивать и нечего. Если у Вас вдруг приключится при соединении ошибка 789, не расстраивайтесь, это ребята с офиса мелкомягких опять немного забыли доделать, то что делали. Но решение Ошибка 789 l2tp вы можете прочитать .

Свои услуги, используя протокол L2TP. Точно в таком же протоколе нуждаются коммерческие сетевые сервисы VPN. Главным преимуществом такого туннельного протокола является то, что они способны создавать туннель в различных сетях, включая IP, ATM, X.25 и Frame Relay.

Как настроить L2TP-соединение в Windows.

ВАЖНО. Настройка L2TP предполагает выполнение некоторых последовательных действий, порядок которых нельзя изменять, чтобы исключить возникновение ошибок. В противном случае все осуществляемые манипуляции будут напрасными, поскольку обеспечить успешное подключение к интернету будет невозможно.

Основные правила настройки

Если вы решили разобраться, как обеспечить сетевое соединение, применяя протокол L2TP, вам будет полезно ознакомиться с нашими рекомендациями. Они позволят избежать серьёзных ошибок, провоцирующих разочарование и отрицательный конечный результат. Только чётко следуя указанному алгоритму действий, удаётся осуществить успешное соединение.

Однако важно учитывать, что только одного вашего желания для настройки протокола L2TP явно недостаточно. По этой причине первоначально убедитесь в том, что на вашем компьютере и у вас есть то, что является необходимым условием для настройки такого подключения.

В частности, важно:

- чтобы у вас на компьютере была установлена такая операционная система , как Windows;

- имелся корпоративный сетевой адрес VPN, к которому вы намерены подключиться;

- был в наличии логин и пароль, гарантирующие абсолютное подключение к этой частной сети или провайдеру, предоставляющему услуги по такому протоколу.

ВАЖНО. При выполнении всех обозначенных условий вам можно изучать рекомендации далее, а затем на практике закреплять полученные знания, развивая свои технические умения.

Пошаговая инструкция

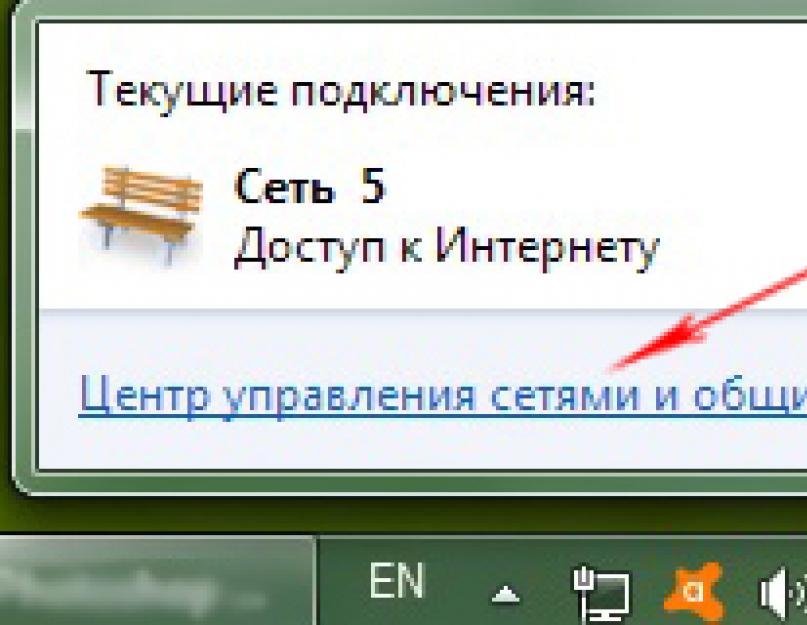

Первоначально сориентируйтесь, где располагается значок, ориентирующий пользователя на то, какие подключения к интернету выполнены. Найти такой значок несложно, он располагается в нижней части экрана с правой стороны, рядом с часами . Наведите курсор мышки на этот значок и кликните левой клавишей. Сразу же отобразится небольшое окно, в котором будет предложено открыть «Центр управлениям сетями и общим доступом» . Воспользуйтесь этим предложением, кликните по этой строке.

Долго ожидать вам не придётся, поскольку сразу же на экране возникнет новое окно, в котором вы легко найдёте такое предложение, как «Создание и настройка нового подключения или сети».

Можете не размышлять продолжительное время по поводу того, что делать дальше. Мы рекомендуем вам незамедлительно воспользоваться этим предложением, поскольку именно этот шаг сориентирует вас двигаться в правильном направлении, которое приведёт к успешной реализации установленных целей.

После этого мастер предложит выбрать из представленного списка приемлемый для вас вариант подключения. Поскольку вы ориентированы на протокол L2TP, выбирайте последнюю строку «Подключение к рабочему месту».

Мастер продолжит автоматическое выполнение задач, время от времени предлагая вам делать выбор определённых, но чётко обозначенных им вариантов действий. От вашего выбора, конечно же, напрямую зависит конечный результат. В частности, после того, как мастер предложит воспользоваться имеющимся подключением, вы откажитесь от этого предложения и согласитесь на новый вариант подключения.

Когда в окне мастера появится очередной список предлагаемых действий, остановите свой выбор на таком варианте, как «Использовать моё подключение к интернету (VPN)».

А вот перед выполнением последующих шагов придётся учесть особенности вашего конкретного интернет-подключения. Чаще всего вам вполне будет достаточно воспользоваться таким предложением, как «Установить подключение к интернету», но иногда приходится останавливать свой выбор на «Отложить настройку подключения к интернету». К сожалению, здесь мы не можем вам предоставить единый универсальный для всех случаев «рецепт», поскольку всё зависит от того провайдера, который будет обеспечивать сетевое подключение.

Далее, вам потребуется ввести адрес частной сети VPN или вашего провайдера. В поле ниже пропишите имя объекта назначения. Здесь можете проявить свою фантазию, поскольку название может быть любым, никакие ограничения не распространяются на эти действия.

В чекбоксе возле строки «Запомнить учётные данные» не забудьте установить галочку, чтобы впоследствии исключить необходимость постоянного введения необходимых сведений.

Смело нажимайте на кнопку «Создать», чтобы завершить создание нового сетевого подключения. Теперь вы автоматически переориентируетесь мастером настройки в центр управления сетевыми каналами. В этом окне вы увидите ярлык вашего нового интернет-подключения, которое функционирует благодаря протоколу L2TP.

Предлагаем вам правой клавишей мышки кликнуть по нему и перейти на последний параметр «Свойства». В окне, которое мгновенно возникает после вашего такого запроса, осуществите переход на третью вкладку «Безопасность», именно здесь мы внесём ещё некоторые небольшие изменения.

В частности, в самой первой строке «Тип VPN» пропишите предлагаемую нами фразу «Протокол L2TP с IPSec». Остальные параметры оставьте без изменения, поскольку мастер настроек вносит все важные изменения автоматически. Если всё-таки ваше участие необходимо, тогда провайдер вас об этом должен обязательно уведомить, предоставляя информацию, которую важно ввести вам уже лично в окно настроек. Не забудьте кликнуть по кнопке Ok, чтобы все внесённые вами изменения были успешно сохранены.

После этих ваших манипуляций подключиться к такой сети будет просто. Достаточно будет кликнуть по значку уведомлений интернет-подключений и выбрать соответствующее сетевое название, которое именно вы придумали в процессе выполнения сетевых настроек.

Если вы забыли сориентировать мастер сетевых настроек на автоматическое сохранение паролей, вам придётся после выбора интернет-подключения вводить и логин, и пароль. Конечно, можно устранить этот ваш промах и после введения логина и пароля поставить галочку в чекбоксе возле предложения о соответствующем сохранении.

Итак, если вы будете чётко следовать пошаговой инструкции, вы сможете легко и быстро установить соединение с сетью VPN. На практическом опыте вы убедитесь, что все проблемы можно легко устранить или избежать, поскольку неразрешимых ситуаций просто не существует.

Сколько сейчас развелось туннелирующих протоколов для VPN: OpenVPN, L2TP, SSTP, PPTP, IPSec. Все по своему интересны. Чаще всего используются PPtP и L2TP+IPSec из-за того что они встроены в операционную систему Windows. Статья пишется в продолжение настройки сервера L2TP+IPSec и PPtP на MikroTik . Напомним что это настройка связки PPtP и L2TP+IPSec сервера. В отличие от Apple Microsoft не стала выпиливать PPtP из Windows 10 и других систем и с нашим сервером можно будет использовать оба протокола.

Заходим в центр управления сетями и общим доступом:

Это можно сделать как нажав левой/правой клавишей мыши по значку сети в трее так и через панель управления.

Нажимаем настройка нового подключения или сети:

Выбираем подключение к рабочему месту:

Выбираем: Использовать моё подключение к интернету (VPN)

Введём имя пользователя и пароль в поля. Можно также две галочки поставить.

После нажатия кнопки подключить начинается перебор протоколов для подключения к нашему серверу:

Подключение по умолчанию настроится с использованием PPtP:

Возвращаемся в центр управления сетями и общим доступом и щёлкаем VPN подключение:

Нажимаем свойства:

Идём на вкладку безопасность и меняем протокол на L2TP IPsec VPN:

Нажимаем кнопку дополнительные параметры и вводим предварительный ключ (IPsec secret).

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows.

Несмотря на простоту развертывания и подключения самых различных клиентов протокол PPTP имеет ряд существенных недостатков. Самый существенный - это однофакторная аутентификация при помощи пары логин / пароль, а так как логин пользователя чаще всего известен (или не составляет труда его выяснить), то по факту для аутентификации используется только пароль, будучи скомпрометированным он позволяет третьим лицам получить полный доступ к корпоративной сети.

Второй недостаток, вытекающий из первого - невозможность проверить подлинность подключающегося хоста, т.е. администратор не может с уверенностью сказать, что данное подключение выполнено пользователем Иванов со служебного ноутбука, а не злоумышленником, получившим доступ к учетным данным.

И наконец, третий недостаток связан с тем, что PPTP использует для работы два соединения: канал данных и канал управления. Это создает сложности с подключением, так как не все провайдеры, особенно при мобильном или гостевом доступе, обеспечивают нормальное прохождение GRE-пакетов, что делает подключение к VPN-серверу невозможным.

L2TP не имеет указанного недостатка, так как использует только одну UDP-сессию для передачи данных и управления, что облегчает подключение клиентов и администрирование сетевой инфраструктуры.

Вторым достоинством L2TP является двухфакторная аутентификация. Перед установлением соединения узлы проверяют подлинность друг друга на основании сертификата или предварительного ключа и только после этого приступают к соединению. Аутентификация с использованием сертификатов требует развернутой в сети инфраструктуры PKI, при ее отсутствии можно использовать аутентификацию по предварительному ключу. Мы будем рассматривать именно этот вариант.

Аутентификация по предварительному ключу менее надежна, чем по сертификату, но тем не менее позволяет организовать более высокий уровень безопасности VPN-сети нежели с использованием протокола PPTP. Предварительный ключ указывается один раз, при создании VPN-подключения на клиенте и может быть неизвестен пользователю (настройку производит администратор), в этом случае можно быть уверенным в подлинности подключающегося хоста и компрометация пароля в этом случае не позволит подключится к сети предприятия, так как предварительный ключ неизвестен.

Для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2 SP1, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль Службы политики сети и доступа , которая должна содержать Службы маршрутизации и удаленного доступа .

Дальнейшая настройка производится через оснастку , доступной в меню Пуск - Администрирование . При первом обращении будет запущен мастер, который поможет вам быстро настроить необходимые службы. Если вы планируете использовать это сервер как роутер, для обеспечения доступа в интернет компьютеров локальной сети, то следует выбрать Доступ к виртуальной частной сети (VPN) и NAT , если вам нужен только VPN-сервер, то Удаленный доступ (VPN или модем) .

Настройку служб NAT мы рассматривать не будем, при необходимости обратитесь к . Также довольно часто встречается ситуация, когда службы NAT уже развернуты, в этом случае нужно включить службы VPN вручную. Для этого в оснастке Маршрутизация и удаленный доступ щелкните правой кнопкой мыши на имени сервера и выберите Свойства . В открывшемся окне на вкладке Общие поставьте переключатель IPv4-маршрутизатор в положение локальной сети и вызова по требованию , а также установите галочку IPv4-сервер удаленного доступа .

На вкладке Безопасность введите предварительный ключ.

Остальные параметры мы подробно рассматривать не будем, так как подробно рассматривали их в посвященной настройке PPTP-сервера. Применяем изменения, перезапускам службу.

Затем переходим в раздел Порты и в свойствах L2TP устанавливаем обе галочки Подключения удаленного доступа и Подключения по требованию , максимальное число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав с свойствах обе галочки.

В итоге в списке портов должны остаться только L2TP порты в указанном вами количестве.

Настройка L2TP подключения на клиенте производится стандартными методами, на вкладке Безопасность выберите тип VPN как L2TP с IPsec и нажмите кнопку Дополнительные свойства , в открывшемся окне укажите использование предварительного ключа и введите сам ключ.

Также не забудьте включить использование протокола расширенной проверки подлинности EAP .

В остальном никаких отличий от создания PPTP подключения нет, пользователи могут подключаться к нашему серверу используя свои учетные данные.

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль , которая должна содержать как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN , поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа у вас уже установлена и содержит Службы маршрутизации и удаленного доступа . Вообще развертывание VPN L2TP-сервера очень похоже на развертывание PPTP VPN , за исключением нескольких настроек о которых мы и поговорим подробно.

Переходим в Диспетчеру сервера: Роли -Маршрутизация и удалённый доступ , щелкаем по этой роли правой кнопкой мыши и выбираем Свойства , на вкладке Общие ставим галочку в полях IPv4-маршрутизатор , выбираем локальной сети и вызова по требованию , и IPv4-сервер удаленного доступа :

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться ) Во вкладке Поставщик службы проверки подлинности выберите Windows - проверка подлинности .

Теперь нам необходимо настроить Безопасность подключений . Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности , поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2) :

Далее перейдем на вкладку IPv4 , там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер ):

Теперь перейдем на появившуюся вкладку Порты , нажмем правой кнопкой мыши и Свойства , выберем подключение L2TP и нажмем Настроить , в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация - Локальные пользователи и группы - Пользователи -Выберите пользователя и нажмите правой кнопкой мыши - Свойства . На вкладке Входящие звонки - Права доступа к сети выставьте Разрешить доступ . (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке )

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE - UDP порт 500 (Прием\Отправка)

- L2TP - UDP порт 1701 (Прием\Отправка)

- IPSec ESP - UDP порт 50 (Прием\Отправка)

- IPSec NAT-T - UDP порт 4500 (Прием\Отправка)